Una de las cosas que les pasa a muchas usuarios es que se nos eliman archivos de nuestro computador, si embargo estamos en un siglo donde ya existen software para la recuperacion de dichos archivos.

En este caso les hablaremos de un software de tiene varias funciones y entre ellas esta la restauracion de archivos eliminados.

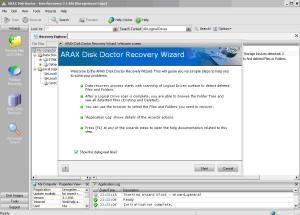

El software se llama ARAX DISK DOCTOR este es un software puede recuperar archivos borrados, recuperar archivos de particiones que hayan sido borradas o formateadas y recuperar particiones borradas o perdidas mediante la reconstrucción de las tablas de partición.

ARAX DISK DOCTOR también incluye algunas posibilidades de recuperación avanzada de datos como la recuperación desde RAID-1, arreglos de discos RAID-5, discos básicos y dinámicos y desde carpetas EFS protegidas

Realize un laboratorio con este software en el que el objetivo era que me restaurara los siguientes archivos con estas estensiones .DOC .JPG .MP3 .TXT.

la elaboracion del proyecto fue efectiva el software me recupero lo arhivos.

este software tiene una aplicacion de log.

El software en si es bueno tiene muchas formas de recuperacione, muchas opciones, lo malo es que hay que tener una previa registracion y tener la lincencia del software.

PROCESO DE RECUPERACION

1.Ya después saber que se han eliminados unos archivos procedemos a ejecutar el software de recuperación. En este caso utilizaremos ARAX DISK DOCTOR.

2. Este software tiene varias funciones de recuperación, en este caso realizaremos el proceso para la recuperación de archivos.

Damos click en Recover Files and Folders

3. Ahora debemos de seleccionar el disco duro donde estaban almacenados los archivos que fueron eliminados. Damos clic en Next

4. Se empezara a realizar el proceso de escanniar el disco duro que seleccionaste. Cuando termine el proceso podremos seguir con la recuperación. Damos clic en next.

5. Ahora podremos seleccionar el tipo de archivo que vamos a recuperar ò puedes seleccionarlos todos (All Files And Folders). Damos click en next (( para seguir configruando otros parametros de busqueda)) o en search para empezar a buscar los archvios eliminados.

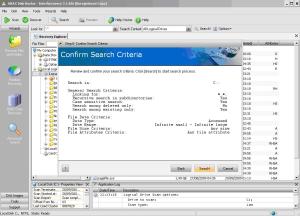

6. Nos muestra una confirmación de la búsqueda. Nos mostrara la configuración previa que se realizo para la búsqueda. Damos click en search

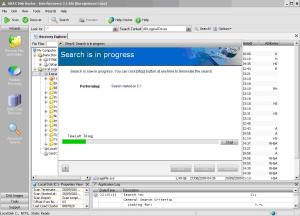

7.Se empezara el proceso de búsqueda. Cuando termine podremos visualizar los archivos encontrados.

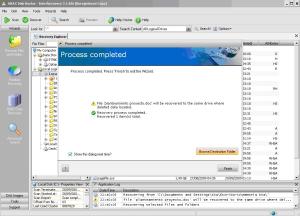

8. Ahora que el proceso de búsqueda a terminado ya podremos visualizar los archivos encontrados

9. ya teniendo el resultado podremos filtrar ese resultado buscando por el nombre del archivo o por la extencion de ella.

ya para restaurar el archivo borrado solo lo selecionas y arriba damo clic en recover, seleccionas la ruta de destino para el archivo que queremos recuperar y listo.

Espero que esto les sea de ayuda.